NTLM, що означає New Technology LAN Manager, це набір протоколів, які використовуються для автентифікації віддалених користувачів і забезпечення безпеки сеансу. Це часто використовувалося зловмисниками під час естафетних атак. Ці атаки стосуються вразливих мережевих пристроїв, у тому числі контролерів домену, які автентифікуються на серверах, контрольованих зловмисниками. За допомогою цих атак зловмисники можуть збільшити свої привілеї та отримати повний контроль над доменом Windows. NTLM все ще присутній на серверах Windows, і зловмисники можуть використовувати такі вразливості, як ShadowCoerce, DFSCoerce, PetitPotam і RemotePotato0, які призначені для обходу захисту від релейних атак. Крім того, NTLM дозволяє здійснювати хеш-атаки, дозволяючи зловмисникам автентифікувати себе як скомпрометованого користувача та отримати доступ до конфіденційних даних.

Контролер xbox вібрує під час спроби підключення

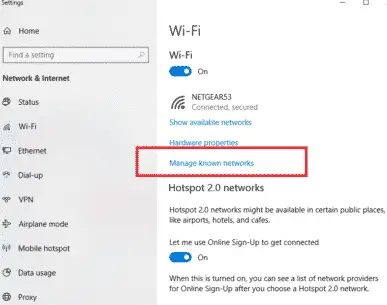

Щоб зменшити ці ризики, Microsoft радить адміністраторам Windows вимкнути NTLM або налаштувати свої сервери на блокування релейних атак NTLM за допомогою служб сертифікації Active Directory.

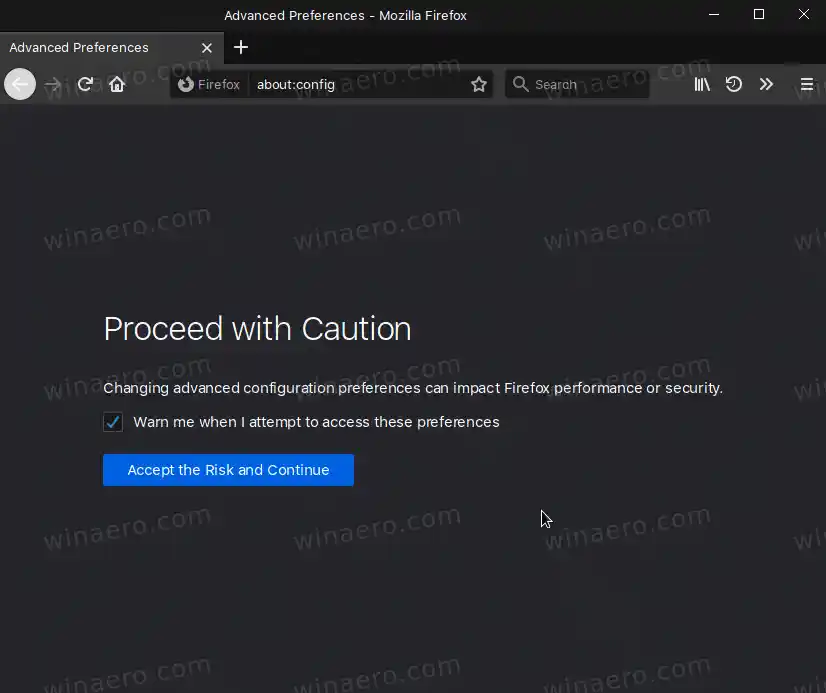

Наразі Microsoft працює над двома новими функціями, пов’язаними з Kerberos. Перша функція, IAKerb (початкова та наскрізна автентифікація за допомогою Kerberos), дозволяє Windows передавати повідомлення Kerberos між віддаленими локальними комп’ютерами без необхідності використання додаткових корпоративних служб, таких як DNS, netlogon або DCLocator. Друга функція передбачає локальний центр розповсюдження ключів (KDC) для Kerberos, який розширює підтримку Kerberos на локальні облікові записи.

Драйвер продуктивності mx

Крім того, Microsoft планує покращити елементи керування NTLM, надаючи адміністраторам більшу гнучкість для моніторингу та обмеження використання NTLM у їхньому середовищі.

Усі ці зміни буде ввімкнено за замовчуванням і не потребуватиме налаштування для більшості сценаріїв, як заявивкомпанією. NTLM все ще буде доступний як запасний варіант для підтримки сумісності з існуючими системами.